L'authentification multifacteur (MFA)

Qu’est-ce que l'authentification à multifacteurs ?

L'authentification multifacteur (MFA) ajoute une couche de protection au processus de connexion. Pour accéder à leurs comptes ou à des applications, les utilisateurs doivent confirmer leur identité, par exemple en scannant leur empreinte ou en entrant un code reçu par téléphone.

Microsoft Authenticator ?

Microsoft Authenticator est une application mobile gratuite qui permet de confirmer votre identité lors de la connexion à votre compte. Après avoir saisi votre mot de passe, vous recevrez une notification ou un code à usage unique via l’application.

C’est un sujet dont j’aimerais vous parler, d’une part parce que j’ai eu l’occasion de le mettre en place dans mon entreprise à travers différentes stratégies liées au MFA (authentification multifacteur).

D'autre part, c’est une solution utilisée quotidiennement par les entreprises mais aussi dans la vie courante.

Aujourd’hui, cet outil est devenu indispensable pour renforcer la sécurité, que ce soit dans un cadre professionnel ou personnel. Certains opérateurs l'ont d’ailleurs rendu obligatoire, notamment pour les transactions bancaires.

Malheureusement, son usage n’est pas encore généralisé, ce qui constitue un risque pour la sécurité informatique à grande échelle.

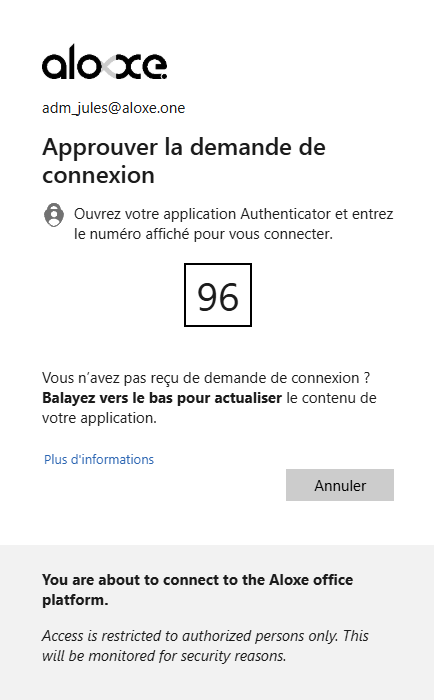

Dans mon cas concret, j'ai d'abord demandé à tous les utilisateurs d'installer l'application mobile "Microsoft Authenticator". Ainsi, Ils pouvaient se connecter à leur compte professionnel, en recevant un code à 6 chiffres sur leurs téléphones associés à ce compte.

Préalablement à l'arrivée d'un nouvel utilisateur, je configure son compte en associant manuellement son numéro de téléphone professionnel sur l'Active Directory. Il s'agit d'un prérequis à la bonne utilisation de Microsoft Authenticator.

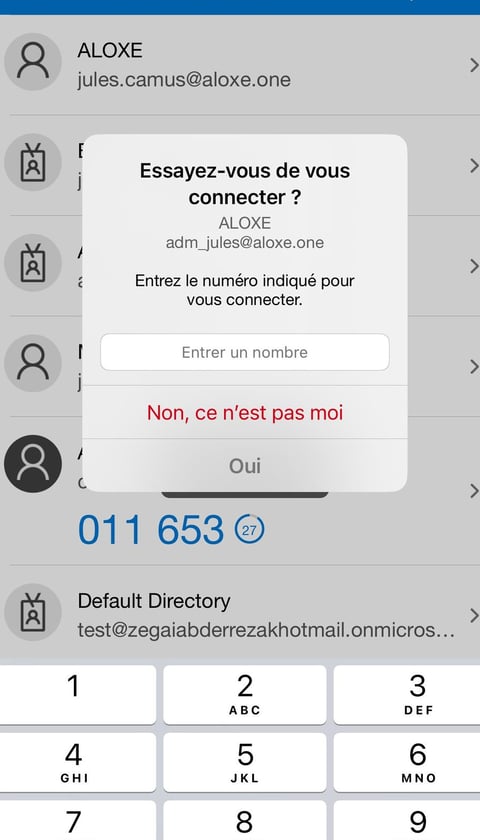

Voici ci dessous, un exemple de demande de MFA pour une authentification lors d'une connexion:

Dans le cas de mon entreprise, il y a deux raisons pour lequel le MFA peut être demandé :

1/ Vérification aléatoirement par le service Microsoft.

Microsoft peut demander une authentification multifacteur même si l'utilisateur s'est déjà connecté avec succès auparavant, pour :

détecter un comportement anormal (ex. : nouvelle localisation, changement d’habitude),

renforcer la sécurité selon les recommandations de Microsoft,

vérifier l'identité lors d’une tentative de connexion jugée "à risque" (grâce à des outils d’analyse comportementale et de risque).

2/ Utilisation liée aux règles mises en place.

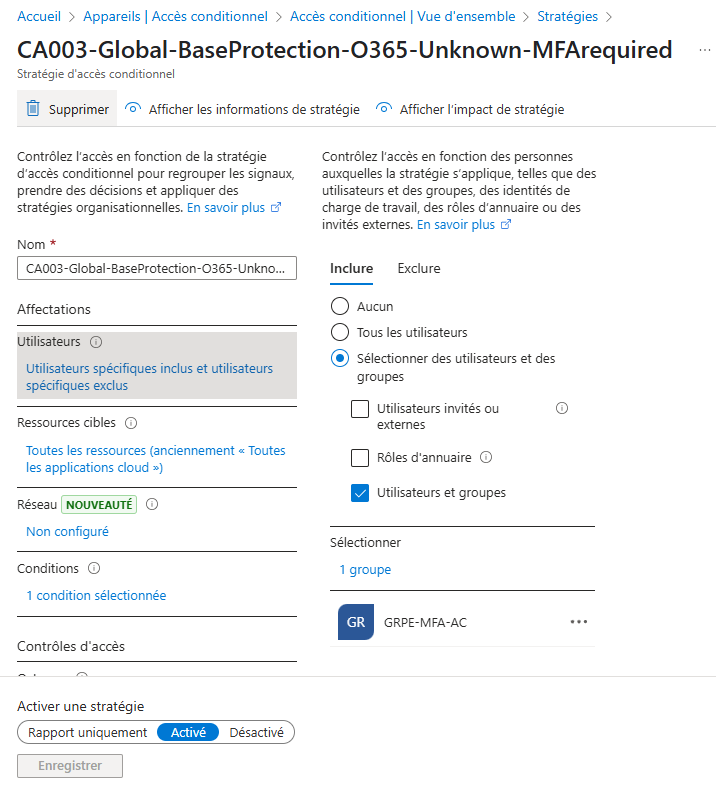

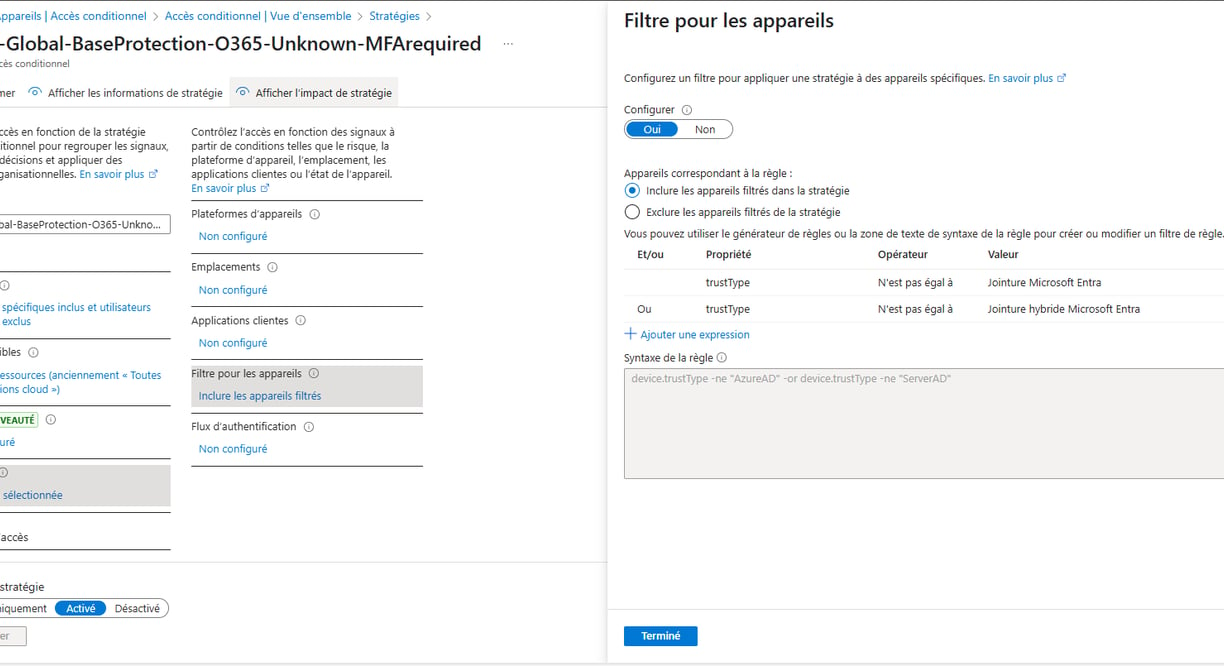

Avec Azure AD Conditional Access, nous avons programmé la demande de MFA si la connexion au service Microsoft provient d'un poste qui n'est pas connu ni enrôlé dans notre environnement Aloxe.

J'ai d'abord créé un groupe constitué de tous les utilisateurs (comptes Microsoft) concernés par le MFA. "GRPE-MFA-AC".

Les ressources ciblées sont bien évidement les applicatifs et services Microsoft. Cela comprend les applications lourdes installées directement sur un poste et aussi les connexions en ligne, entre autres.

Enfin, cette stratégie s'applique sur les postes qui ne sont pas joints à Microsoft Entra cloud et Microsoft Entra hybride.

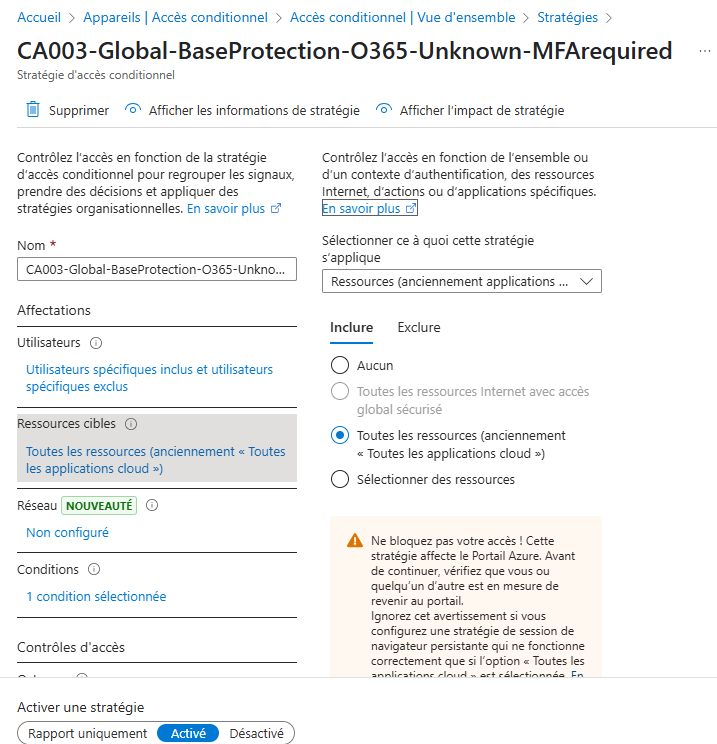

Voici une stratégie de sécurité qui exige le MFA.

Son nom est : CA003-Global-BaseProtection-O365-Unknown-MFArequired

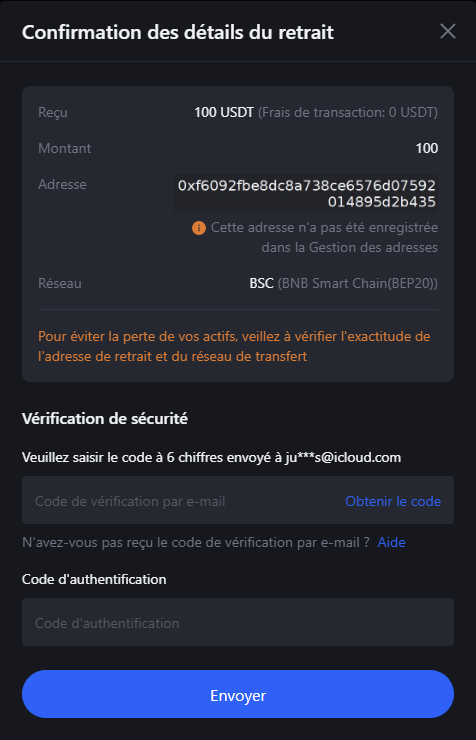

Voici un cas de figure non professionnel : l'envoi d'une certaine somme de cryptomonnaies à un ami.

Afin de confirmer l'envoi, je suis amener à valider la transaction de deux façons différentes :

1ère validation à l'aide d'un code reçu par Mail.

2ème validation à fournir à l'aide d'une application de sécurité Google avec un code à 6 chiffres qui se renouvelle tout les 30 secondes (Google Authenticator).